Indonesian Cyber Army - Selamat siang sobat blogger dan sobat IDCA :D

Ketemu lagi sama posting saya yang rada semrawut dan rada pusing buat di baca wkwkwkw :D

Kali ini, saya akan memberikan sebuah tutorial cara mempatch bug SQL Injection, nah sebelum kita belajar ngepach apa sih SQL Injection itu ?

SQL Injection itu adalah salah sebuah celah yang keamanan yang terdapat pada lapisan basis data pada suatu website, eror akan muncul jika attacker menambah (string) pada akhir ulr webnya. Untuk lebih jelas langsung aja simak ulasan dari om Wikipedia dan bagi yang udah tau langsung simak cara berikut ya :)

[+] Langkah-Langkah [+]

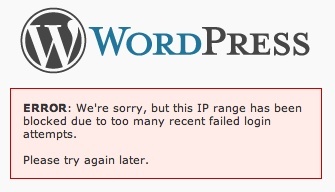

Untuk bentuk erornya bisa lihat salah satu contoh gambar berikut :)

1. Buka editor Text misal Notepad / Notepad++, lalu copy kode berikut dan pastekan di Notepad kalian.

<?

if (ereg("%20union%20", $_GET['id'])||ereg("union",$_

GET['id']) || ereg("\*union\*",$_GET['id']) || ereg("\+union\+",

$_GET[id]) || ereg("\*",$_GET['id']))

{

ob_start();

header("location: index.php"); //bisa diganti sesuai selera :D

ob_flush();

}

?>

2. Upload file diatas ke dalam satu folder bersama index.php/public_html/htdocs3. Kemudian buka file yang terdapat eror SQLI nya misal "http://bimo-cyber.org/artikel.php?id=011nah jadi yang eror diatas adalah file artikel.php, maka yang di edit adalah file artikel.php4. Kemudian masukan code berikut ke barisan code file artikel.php ( Taruh dibawah include 'aman.php';

5. Kemudian save, dan coba lihat hasilnya =))

Semoga sukses :D

Untuk cara attack dengan memanfaatkan Celah SQL Injection, bisa baca tutorial berikut :D

1.) SqlMap Di Backtrack

1.) SqlMap Di Backtrack

2.) Tool Scanner

4.) Dengan Havij

Content Created By : Bimo Septiawan